Согласно результатам ежегодного исследования об утечках конфиденциальной информации, проведенного аналитическим центром компании Zecurion, в 2011 г. было зарегистрировано всего 819 инцидентов, а суммарный ущерб оценивается более чем в 20 млрд долларов, из которых более 1 млрд долларов пришлось на российские компании.

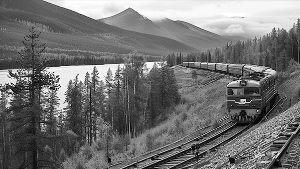

Несмотря на век цифровых технологий, до сих пор самый популярный канал утечки – бумажная документация

От этого не застрахован никто: «жертвой» может стать и государственная, и коммерческая компания, и банк, и медицинское учреждение. Здесь достаточно упомянуть о самых громких происшествиях: утечка базы данных 1,6 млн абонентов МТС, SMS-сообщений сотового оператора «Мегафон», персональных данных Пенсионного фонда России. Совсем новые сведения о потерях данных 2013 года – это утечка более 250 тысяч паролей от аккаунтов Twitter в ходе атак на сеть, утрата ноутбука крупного авиаконцерна с приватными сведениями о почти 400 тысячах сотрудников. Цифры впечатляют!

Думаю, не нужно объяснять взаимосвязь между потерей конфиденциальной информации компании и последующими убытками (какой клиент захочет иметь дело с организацией, которая допустила публикацию его личной информации в интернете). Интереснее другое: что именно воруют и где же та самая «брешь», через которую утекают данные и интеллектуальная собственность.

Наиболее ценными и больше всего подверженными угрозам утечки являются персональные данные клиентов и сотрудников (65%), а также коммерческая тайна, информация о сделках и договорах (26%). А основной канал утечек, вопреки распространенным заблуждениям, не внешние атаки, а халатность или грубые нарушения сотрудников компании. На этот счет даже есть статистика, в соответствии с которой на угрозы, связанные с внутренними нарушителями – инсайдерами, приходится около 70% от общего числа инцидентов и только 30% – на внешние.

С каждым годом ситуация усугубляется. К утечке данных приводит не только невнимательность или неосведомленность сотрудников, но часто уволенные работники «прихватывают» с собой информацию о клиентах, бюджетах, сделках. Вот почему так легко на черном рынке приобрести нелегальные базы данных налоговой инспекции, банков, медицинских учреждений. И даже несмотря на то, что чуть ли не каждый сотрудник подписывает соглашение о неразглашении и еще множество «подстраховывающих» компанию документов, это не останавливает многих, а особенно обиженных людей, от беспрепятственного использования конфиденциальных данных в личных целях, копирования их на мобильные носители и передачи по незащищенным каналам.

Неожиданно, но факт, несмотря на век цифровых технологий, до сих пор самый популярный канал утечки – бумажная документация (28,4%), поскольку зачастую даже самые важные документы неправильно утилизируют. Второе место в рейтинге прочно удерживают носители резервных копий (18,9%): желание сделать бэкап зачастую может привести к негативным последствиям. Опасность представляют и персональные компьютеры, через которые утекает 13,5% информации: немного хитрости и смекалки, и, организовав сетевое вторжение или взлом компьютера, злоумышленник проложит себе прямой путь к корпоративным базам данных. Много информации теряется также через интернет (10,8%) и электронную почту (4,1%). Разок поговорил по Skype, отправил email не слишком надежному адресату, обменялся любезностями в социальных сетях, а ценных данных и след простыл.

Держать ухо востро нужно и со съемными носителями, а также мобильными устройствами (на их долю приходится 1,4% всех утечек). Нередки случаи, когда их теряют по невнимательности или, что еще хуже, крадут, и вместе с устройствами в чужие руки попадает и конфиденциальная информация организации.

Если говорить о российской действительности, то ситуация с утечками информации в нашей стране далека от идеала и, более того, с трудом регулируется. Борьба с инсайдерством должна включать в себя целый комплекс мер: это и юридические аспекты, оперируя которыми, можно привлечь к ответственности нарушителя, и организационные меры, и технические средства защиты, помогающие вычислить виновного. Судебная практика в нашей стране пока не столь развита, и российским бизнесменам остается уповать только на технологии информационной безопасности и различные организационные мероприятия, цель которых – повысить лояльность сотрудников, акцентировать внимание на их ответственности за неразглашение ценной информации и даже создать некую корпоративную культуру. Бытует мнение, что лояльность – основа конфиденциальности. Но люди есть люди. И даже если человек понимает, что ему грозит в случае утечки данных, и ни в коем случае не собирается выносить интеллектуальную собственность за пределы компании, «слив» информации может произойти непроизвольно. Достаточно письма, случайно отправленного не на тот электронный адрес, и... компания сможет найти свою секретную информацию на просторах интернета, где она доступна широкому кругу «читателей».

В ситуации, когда необходимо предотвратить как умышленные, так и случайные потери данных, незаменимыми оказываются технические средства защиты. Например, очень действенны сегодня с этой точки зрения специализированные DLP-системы. Они не позволяют сотрудникам распечатать конфиденциальный документ, сохранить его на флешку, переслать по электронной почте или с помощью средств мгновенного обмена сообщениями (Skype, ICQ, Google Talk). Есть также интересные решения, которые управляют доступом к информации – IRM (Information Right Management). Это уже другая парадигма защиты данных. Применяя такие решения, мы уже не строим преграждающие путь «заборы», а просто управляем доступом к файлам. То есть к информации, содержащейся, например, внутри электронного письма, получают доступ только сотрудники, которым это разрешено политикой безопасности. Удобно также то, что отправитель письма сам может создать правила, согласно которым получатели, например, откроют его сообщение и прочитают, но не смогут распечатать, переслать, изменить. Окупаются ИТ-решения с легкостью: через 1–2 года компания сможет полностью вернуть инвестированные средства. А если вспомнить о том, что в 2011 году во всем мире на ликвидацию последствий утечек информации было потрачено 500 миллионов долларов, то становится очевидно, что убытки от потери данных могут быть в разы выше, чем средства, сэкономленные на приобретении подобных решений.

Мой совет тем компаниям, которые осознали, чем им может грозить утечка важных данных, и решили бороться с инсайдерством – используйте весь комплекс средств защиты: внедряйте специализированные системы и не забывайте о постоянной работе с персоналом. Тогда такие «неприятности», как многомиллионные убытки, подрыв репутации бренда, снижение конкурентоспособности, обойдут вас стороной.